这是一个创建于 619 天前的主题,其中的信息可能已经有所发展或是发生改变。

各位大佬,谁听说过这种攻击方式吗?

我们的站点,有下载报告的功能,报告为 zip 包,含 pdf 和 html 文件。之前几年一直正常。

直到有天客服开始收到很多用户任何浏览器下载报告报毒,经分析,是 Microsoft Defender SmartScreen 报的(用金山等替代或关闭,就不会报) 进一步分析,1 )它同时会以下载地址作为特征; 2 )报毒的是里面的 html 文件

我们的措施是:html 是个 vue 单页应用打包为单个 html ,一开始认为是一些类库引发了病毒特征,遂改为 html 里直接 window.location 直接跳转在线版的方式。当时解决了,不再报毒。

过了几个月,再次发生报毒,仍然是 html ,难以理解仅一句 js 跳转的 html 也被报毒。

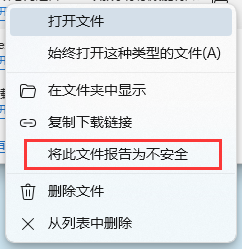

怀疑:edge 浏览器有 [将此文件报告为不安全] 的功能,怀疑是有人恶意使用此功能,MDS 强制从 url 和 zip 包里找病毒特征,造成这种情况。

这是什么新式的黑产吗?从网上找不到相关内容,我也不确定我的怀疑是否靠边。(之前我有个仅自己使用的个人站点被 edge 报不安全,所以我对 MDS 这种大家可以自行提交的方式很是怀疑,才联想到)

请各位大佬帮忙看下,谢谢~!

第 1 条附言 2024-04-09 11:36:44 +08:00

- 用户是下载自己的报告,zip 包里的内容不是固定的。

- 下载报告的位置有两处,从下面可以表明病毒特征跟下载地址也有关系:

- 新环境新报告,A处下载报毒,B处下载报毒;

- 新环境新报告,B处下载不报毒,A处下载报毒,B处下载报毒;

第 2 条附言 2024-04-09 11:47:38 +08:00

如下是edge里报告文件不安全的截图,微软这种方式真的合理吗?

1 Opportunity 2024-04-09 10:14:50 +08:00 我们的包打成 deb 又用 tar 包起来,也偶尔出现这种情况 |

2 ztmzzz 2024-04-09 10:20:24 +08:00 via iPhone 蓝奏云也报危险,误杀吧 |

3 1343EFF 2024-04-09 10:22:15 +08:00 刷接口吧可能,疯狂提交你这个地址为不可信有风险 |

4 bybyte 2024-04-09 10:25:27 +08:00 长姿势了 |

5 CEBBCAT 2024-04-09 10:37:30 +08:00 不是很了解,不过要不要尝试联系一下 MS ?也许他们对“业界”的各种模式已经熟稔了 |

6 cheneydog 2024-04-09 10:44:04 +08:00 给文件加个可信签名怎么样? |

7 momo1999 2024-04-09 11:04:44 +08:00 github 下东西 SmartScreen 都经常报毒,习惯就好 |

8 forvvvv123 2024-04-09 11:07:26 +08:00 zip 包加个密码试过吗 |

10 gitreny 2024-04-09 11:23:21 +08:00 建议把站的连接发出来看看 |

11 lxghost 2024-04-09 11:25:13 +08:00 Microsoft Defender SmartScreen 的问题,不是病毒 |

13 tabris17 2024-04-09 11:30:13 +08:00 加个 readme 文件,每次打包修改 readme 文件改变压缩包特征值,每周重新打包一次上传 |

19 Northshad0w 2024-04-09 14:03:32 +08:00 可能是防 html 走私这种钓鱼手段。但我用 html 走私的时候反而没出现过这种情况。 |

20 hueidou OP @Northshad0w 主要我认为是跟下载地址也有关联。另外比如像 github 下载代码 zip 包这种常见行为,不太可能包含了含 js 的 html 就报毒。 |

21 nothingistrue 2024-04-09 14:20:00 +08:00 Microsoft 连测试团队都砍,你觉得它的人工审核团队能有多大。SmartScreen 不是杀毒软件,它是恶意软件、钓鱼等网络下载流氓软件检测器,不要被那个 Defender 迷惑了,微软为了营销(即时是免费软件的营销),经常乱点鸳鸯。 而流氓软件检测器,它并不是报毒,而是抱出来让你自己手工确认。这种情况下,误报就太正常了,基本上下载文件的任何可执行行为,都会报。比如你要是 Chrome ,只要下载 exe 它就给你报。SmartScreen 相对还好点,有数字签名的 exe 它是不报的,(但还会提示你确认证书)。 html 也属于可执行文件范畴,你只要带了,报是很正常的。既然有 pdf 了,就去掉 html 吧,这玩意显示效果不可控,还容易被中间人投毒。 |

22 CEBBCAT 2024-04-09 14:48:49 +08:00 @Livid 我个人认为 @shermie 不是很友善;而且发推广(引流)的方式不太对(频率高,节点错误)。举例: (o) 用词不雅:喷粪拉屎、根本不会把你当回事知道吗、孔乙己 v2 分己、你虽然一股穷酸气 t/1029703#r_14544553 t/1029703#r_14544549 t/1030866#r_14561534 t/1030866#r_14560708 (o) 在被提醒应该放推广节点后,仍然发送到了程序员节点 提醒: t/1029703#r_14544337 推广: t/1030303#reply0 关于那个群聊,这是它的公告,里面另外还有一名客服   |

24 hueidou OP @nothingistrue 谢谢建议。我现在比较在意报毒跟下载 url 相关这个现象到底是不是有人恶意上报,比较担心被人针对了。 现在的措施:仍然是 html ,但去掉了 script ,只有一个 a 标签让用户点击跳转在线报告,现在不报毒了,但不能确定以后也不会报。 |

25 nothingistrue 2024-04-09 17:18:36 +08:00 @hueidou #24 并不需要被针对,你只要带了可执行代码,又没有数字证书/白名单,那没报出来才是漏报。exe 才能做数字证书,script 是没法做的,意味着你只要带了就大概率被报。a 标签这种纯 HTML ,应该是不会再被报的。理论上来说,如果你的 HTML 不包含任何 script ,它也不会被报。 SmartScreen 报告的应该是下载链接,按照微软的习惯,如果真被报告了,他是会 ban 整个域名的,你下载还能时好时不好,那基本只能解释成好的时候是漏报。 作为提供商,你只能避免任何可执行程序,尤其是脚本语言。实在避免不了的时候,要给用户做好被报告的原因说明。 作为用户,最好是让这鸡肋还混蛋的 SmartScreen 滚蛋 SmartScreen 以及欧美众多安全软件,现在更多的是检测盗版、破解等行为,而不是检测病毒。 |

26 yangzzzzzz 2024-04-09 17:37:13 +08:00 现在 edge chrome 下 10 个东西有 9 个都提示不安全 |

27 jimrok 2024-04-10 10:19:10 +08:00 可能你的下载方式被很多恶意软件利用过,触发了防范规则。这就跟人体过敏一样,触发过敏的异物不一定是有害的,只是免疫系统觉得它是有害的。只能的建议是把下载尽量做的透明一些,例如 zip 的连接不要用 script 触发。 |